Ci eravamo occupati di definire cosa fosse il data gathering (o collezione dati) ed in particolare il footprinting qui, oggi faremo un piccolo passetto avanti dando un’occhiata all’internet footprinting e quindi a tutta quella tipologia di investigazione che si dedica al recupero di informazioni presenti sui social network ed accessibili a chiunque. Fare un footprinting di questo genere su un’entità come una realtà aziendale è abbastanza facile mentre può rivelarsi un tantino più difficile, ma certamente non impossibile, nel caso di persone singole. Inoltre, il momento in cui il target è un’azienda verranno comunque estratte varie informazioni sul suo organico a cui, successivamente, si potrà risalire e, magari, tentare un approccio di social engineering (l’ingegneria sociale punta sul accostamento ed il controllo dell'”elemento umano”, per una definizione più approfondita cliccare qui).

Ci eravamo occupati di definire cosa fosse il data gathering (o collezione dati) ed in particolare il footprinting qui, oggi faremo un piccolo passetto avanti dando un’occhiata all’internet footprinting e quindi a tutta quella tipologia di investigazione che si dedica al recupero di informazioni presenti sui social network ed accessibili a chiunque. Fare un footprinting di questo genere su un’entità come una realtà aziendale è abbastanza facile mentre può rivelarsi un tantino più difficile, ma certamente non impossibile, nel caso di persone singole. Inoltre, il momento in cui il target è un’azienda verranno comunque estratte varie informazioni sul suo organico a cui, successivamente, si potrà risalire e, magari, tentare un approccio di social engineering (l’ingegneria sociale punta sul accostamento ed il controllo dell'”elemento umano”, per una definizione più approfondita cliccare qui).

Noi utenti non ce ne rendiamo affatto conto ma lasciamo dietro di noi una marea di informazioni che potrebbero rendersi utili persino se in prima persona decidiamo di non utilizzare strumenti come Facebook, Instagram, Twitter, Google+ et similia. Ci chiederemo quindi, come questo sia possibile, se non siamo su internet come può qualcuno rintracciarci? Semplice: perché in realtà noi ci troviamo comunque on-line, anche se ci rifiutiamo di usare internet, solo che non ne siamo consci. Questo perché, a meno ché la nostra non sia una vita da eremita, la rete delle nostre conoscenze nel mondo reale si espanderà anche a quello virtuale.

Ci sono vari motivi per cui possiamo essere presenti on-line e visibili senza troppi problemi, facciamo alcuni esempi:

- I nostri amici o conoscenti o parenti si trovano su internet, hanno la loro bella pagina sui social network e sono attivi postando foto su cui potremmo apparire anche noi (cosa alquanto fastidiosa se non si ama essere fotografati), parlando di noi, dicendo che in qualche occasione ci trovavamo con loro, così da creare comunque un’eventuale traccia della nostra persona che noi non siamo assolutamente in grado di controllare se non vogliamo conoscere gli strumenti per farlo!

- Persone da noi sconosciute pubblicano foto della nostra persona scattate in qualche luogo pubblico senza la nostra autorizzazione. Ovviamente, esistono oggigiorno alcuni modi per richiedere la cancellazione di tali scatti ma, prima di farlo, dovremmo sapere che questi esistono e si trovano on-line.

- Telecamere on-line registrano il nostro passaggio in qualche piazza o zona e chi si è visto, si è visto. Queste possono farci sentire sicuri, controllati contro potenziali pericoli, borsaioli, etc. ma allo stesso tempo registrano e sorvegliano anche i nostri movimenti.

- Decidiamo di partecipare a qualche evento o festival e, per forza di cose, veniamo fotografati, filmati e possibilmente caricati in un video su youtube a nostra insaputa.

- Abbiamo studiato all’università o abbiamo fatto le scuole superiori ed i nostri voti, le nostre ricerche, le nostre partecipazioni ad eventi scolastici sono finiti su qualche articolo o documento digitale.

- Profili dei social network pubblici: ricordiamoci che è possibile renderli privati e visibili solo ai nostri contatti, ma molti questo lo dimenticano oppure non essendone a conoscenza immaginano sia un’opzione automatica.

- Tonti di turno che, sebbene il profilo sia privato, danno l’amicizia al primo che gli capita di fronte o a gente che non hanno nemmeno mai visto perché così fa numero: praticamente è la stessa cosa che lasciarlo pubblico a quel punto. Diciamo tonti ma, purtroppo, c’è una pressione sociale che spinge ognuno di noi a sentirsi in dovere di utilizzare internet per farci conoscere; questo ci porta non solo a “riempire” il web delle noste info personali ma a renderle anche più tracciabili e facili da recuperare; così ci troviamo anche ad accettare l’amicizia sui social network di persone conoscenti oppure di gente mai vista per questioni lavorative, per evitare di sembrare rudi, per facciata: e così spesso e volentieri ci ritroviamo a pensare o effettivamente a crearci un profilo a parte dedicato solamente alle persone a noi più care mantenendo il primo per i restanti.

- Utilizzo del famigerato GPS.

- Uso di chat, forum, siti di compravendita e/o di offerte lavorative.

Detto questo ci sembrerà di essere degli ipocondriaci digitali e di doverci guardare le spalle in tutti i modi oppure, ad altri, parrà un’esagerazione. E poi, ci si potrebbe domandare: ma tanto, anche se siamo su internet, cosa ce ne frega? Al massimo ci fregano l’identità, che vuoi che sia? E chi sta scrivendo l’articolo se l’è davvero sentito dire: il furto d’identità non è solo un reato penale ma può creare parecchi problemi alla persona a cui è stata rubata; oltre, infatti, alla varia burocrazia che richiede dimostrare che tale furto sia avvenuto, il malcapitato si ritrova di fronte ad una situazione particolarmente spiacevole che potrebbe metterlo di fronte al rischio di rispondere a debiti mai contratti da lui, di ritrovarsi il conto corrente congelato, se non prosciugato, o la carta di debito vuota ed altro.

In ogni caso la quantità di informazioni, la velocità con cui viene copiata e si muove, oppure la difficoltà nel suo recupero probabilmente ci farà sentire tendenzialmente impotenti ed è proprio per questo che, invece, dovremmo occuparcene ed interessarcene, nonché comprendere l’importanza del controllo dei nostri dati senza farci investire da timori esagerati e divenendo coscenti di cosa diamo in pasto, non solo di noi ma anche di coloro che conosciamo, ad internet cercando, così, anche di imparare una buona dose di rispetto dell’altro (come quelle persone che dicono “Facciamo una fotina per mandarla a Pincopalla che non c’è”, insistendo e facendoci sentire inadeguati se ci rifiutiamo di comparire, e che poi, gentilmente, le piazzano belle, lì — tac — sulla loro bacheca Facebook con qualche frasetta mielensa per mostrare ai loro contatti quanto si sono divertiti durante quella serata con i loro “amichetti”). Non è un caso che, tutti noi, quando vogliamo controllare qualcuno, sincerarci della sua identità, o altro la prima cosa che facciamo è cercare quella persona su Facebook.

L’ideale quindi sarebbe osservare il tutto non solo da un punto di vista di protezione e difesa ma anche di potenziale attacco: qui daremo velocemente una scorta ai possibili metodi con cui può avvenire l’internet footprinting.

Oltre ai normali social network anche quelli come LinkdIn non devono essere sottovalutati: qui possiamo trovare, infatti, il datore di lavoro, la posizione all’interno dell’azienda, gli impieghi passati, nomi di connessioni varie, raccomandazioni di amici e colleghi e le capacità del target.

Nei siti delle società e delle aziende si trovano spesso informazioni utili come nomi, dipartimenti, numero degli impiegati, uffici fisici, numero degli uffici e di telefono anche mobili, fotografie varie dello staff e della stessa azienda: tutti dati che potrebbero essere riutilizzati. Approfondire la nostra conoscenza relativa al luogo fisico in cui il target è localizzato può essere importante soprattutto nel caso volessimo utilizzare l’ingegneria sociale, il dumpster diving (in inglese fa più figo ma letteralmente stiamo parlando di cercare nell’immondizia possibili appunti con password, elenchi telefonici, etc.), o simili. In questo caso il satellite di Google Earth, che presenta anche vecchie immagini che risalgono anche a più di vent’anni fa, può essere d’aiuto assieme a Google Maps affiancato da Street View: questo ci permette di notare delle entrate e, a volte, persino delle persone che stanno lavorando negli uffici delle aziende; questo senza dimenticarci delle webcam che oggigiorno, soprattutto all’estero, sono alquanto presenti usando per esempio il comando di google hack intitle live view come mostrato sopra.

Da affiancarsi, poi, allo stalking (perché alla fine, diciamocelo, è questo che si fa durante il footprinting) dei social network a cui abbiamo accennato nel primo punto di questo post ci sono Maltego della Paterva ed Echosec; il secondo citato, ovvero Echosec, purtroppo è a pagamento mentre il primo, Maltego, ha anche una versione gratuita da poter scaricare, ma comunque limitata: tali software ci permettono non solo di recuperare informazioni sui social media ma anche di analizzare network, relazioni e reti sociali tra persone, aziende, siti, affiliazioni, etc. In un articolo a parte vedremo, in futuro, un esempio su come usare Maltego.

Non dimentichiamo, inoltre, il Google hacking che sarebbe una sorta di passo più avanzato rispetto alla semplice ricerca su Google. Questo tipo di pratica viene comunque messa in atto utilizzando la solita pagina www.google.com ma inserendo degli specifici comandi alcuni dei più importanti, in ordine alfabetico, sono:

- cache:nome-sito che va ad attingere l’immagine nella cache, o archivio, di google anziché mostrarci la versione attuale ed aggiornata del sito. Per esempio:

cache:www.hackthissite.org

Questo comando, inserito senza utilizzare spazi tra una parola e l’altra, ci rivelerà la seguente pagina completa di finestra che ci avverte di essere sul sito presente nella cache di google e non sulla versione aggiornata dello stesso:

- link:nome-sito, che ci rivela una lista di pagine contenenti il link del sito da noi prescelto.

- info:nome-sito, che seleziona le informazioni della pagina

- keyword site:nome-sito, questo comando, modificando la parola “keyword” con una specifica da noi desiderata, ci dirà dove esattamente essa si trova all’interno del sito.

- allintitle:keywords, modificando la parola “keywords” con delle parole chiave da noi prescelte otterremo un elenco di pacine che nel loro titolo riportano le suddette.

- allinurl:keywords, anche qui modificando la parola “keywords” con ciò che prefriamo troveremo dei risultati specifici relativi all’URL. Per esempio il comando:

allinurl: network camera

ci restituirà una lista di siti che ci presentano videocamere attive collegate ad internet tra cui uno dei siti maggiormente conosciuti, Shodan, che permettono all’utente di esplorare e curiosare in questi tipi di strumenti IoT (Internet of Things).

Altri due comandi per trovare webcam connesse ad internet sono: intitle:”Live View / – AXIS” e inurl:”viewerframe?mode=motion”

Dobbiamo sottolineare che, per poter portare a termine propriamente questa pratica, dovremmo comunque aver già fatto un po’ di lavoro di footprinting a monte e conoscere alcune informazioni generali per avere una certa idea di cosa vogliamo e ci serve andare a cercare: senza di essa, senza delle ipotesi da cui partire, il google hacking è inutile. Allo stesso tempo potremmo usare un po’ di creatività e modificare gli URL che inseriamo di modo da notare se è possibile accedere ad aree nascoste di alcuni siti. Qui e qui troviamo delle belle e lunghe liste di comandi utilizzabili per questa pratica.

Partiamo comunque dal presupposto che vogliamo cercare del materiale via google hacking. Con il comando filetype:pdf [nomesito] dove, logicamente [nomesito] verrà sostituito dalla denominazione del target prescelto (attenzione non il dominio per esteso, ma solamente il nome) troveremo una lista di pdf ad esso collegati. Per limitare ulteriormente la ricerca è possibile anche usare stringhe di più operatori messi insieme come, per esempio, inurl:admin intitle:orders filetype:php.

Un altro strumento che ci aiuta nella nostra ricerca di dati è https://archive.org/ il quale ci permette di accedere a vecchie copie di un sito web così da poterne estrarre informazioni utili. Per esempio, possiamo andare a cercare una delle prime versioni di www.hackthissite.org risalendo al 13 ottobre 2003 e visionarla risalendo a vecchi post e commenti, come mostrato nell’immagine sottostante, ed eventualmente rintracciando dati cancellati e possibilmente utili per portare avanti la nostra investigazione. A questo punto ci sembrerà di girare in cerchio, continuando a fare sempre la stessa cosa, spesso, ritrovandoci di fronte ai soliti dati: in realtà, sebbene queste azioni appaiano ripetitive ci aiuteranno a scavare e ci porteranno a conoscere in modo più profondo il nostro target. Ecco perché man mano che continueremo questo post aggiungeremo piccoli passi già, possibilmente dati per scontato dall’utente oppure semplicemente non calcolati. Inoltre, questo ci permetterà anche di confutare più volte i dati in nostro possesso acquistando, così, certezza della loro validità.

A questo punto ci sembrerà di girare in cerchio, continuando a fare sempre la stessa cosa, spesso, ritrovandoci di fronte ai soliti dati: in realtà, sebbene queste azioni appaiano ripetitive ci aiuteranno a scavare e ci porteranno a conoscere in modo più profondo il nostro target. Ecco perché man mano che continueremo questo post aggiungeremo piccoli passi già, possibilmente dati per scontato dall’utente oppure semplicemente non calcolati. Inoltre, questo ci permetterà anche di confutare più volte i dati in nostro possesso acquistando, così, certezza della loro validità.

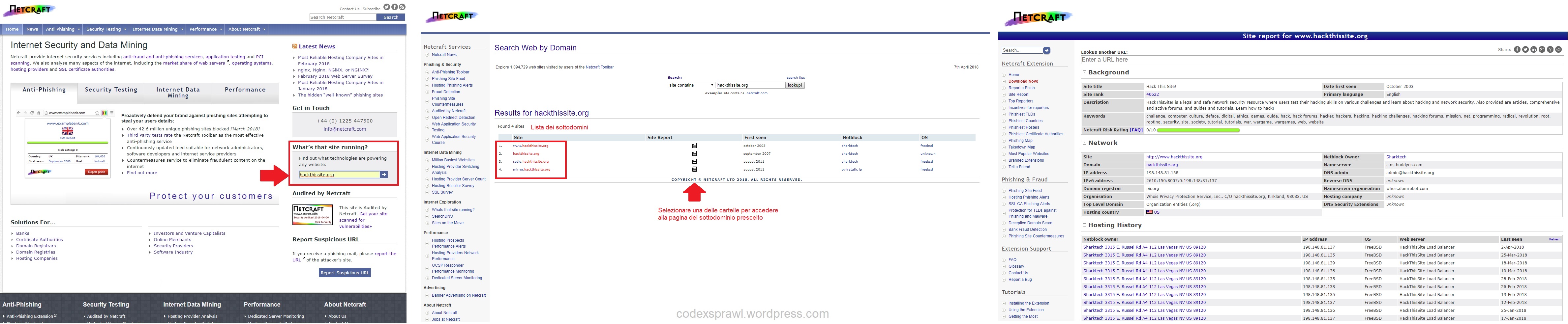

Ad archive.org affiancheremo anche l’utilizzo del sito www.netcraft.com il quale ci permetterà di continuare la nostra attività passiva di footprinting. Come mostrato nell’immagine sottostante, inseriremo il link del sito che ci interessa nella barra di ricerca sulla destra intitolata “What’s that site running?” (Cosa sta utilizzando quel sito?). Sarà possibile a questo punto visualizzare una lista di sottodomini che potremo selezionare e visualizzare ad uno ad uno cliccando sull’icona accanto oppure, se questi non sono presenti, comparirà direttamente il report del dominio come mostrato sulla destra della schermata qui sotto riportata.

Qui troveremo alcuni dettagli già riscontrati e ulteriori informazioni come indirizzi e-mail, indirizzi fisici, informazioni sull’IP, sul web server e sul sistema operativo.

Infine, il recupero degli indirizzi e-mail che, sicuramente, avremo riscontrato durante tutto questo lavoro di collezione e che potranno essere utilizzate per eventualmente testare il “fattore umano” ed entrare nella fase più attiva dell’hacking.

Uno strumento che, infine, possiamo menzionare è http://whoreadme.com che permette gratuitamente di ricevere notifiche di lettura delle e-mail, ma anche individuare il browser ed il sistema operativo utilizzati dal destinatario, la sua collocazione geografica, il tempo di lettura impiegato, l’uso di proxy e molto altro ancora.

In conclusione, però, è la nostra curiosità e creatività nonché la nostra capacità di organizzare tutto il marasma di dati in cui ci imbattiamo a permetterci di creare un profilo del nostro target sempre più specifico così da avvicinarci a lui e permetterci un sicuro approccio.

Per imparare a proteggerci e conoscere la rete sociale in cui siamo inseriti, quindi, l’idea sarebbe non quella di scappare da internet, evitandolo come la peste, ma quella di osservare i nostri movimenti e punti deboli facendo attenzione anche alle nostre connessioni, ai nostri amici, ai dati ed alle informazioni che forniscono e forniamo su di noi on-line cercando di comprenderne i possibili usi da parte di potenziali malintenzionati e migliorando così la nostra conoscenza del mondo in cui oggi viviamo difendendoci attivamente.