Sebbene oramai i cellulari vengano largamente utilizzati per l’accesso ad internet, tutt’ora, molte aziende non li calcolano all’interno dei propri programmi di sicurezza. Eppure, le stesse tendono ad adoperare gli smartphone quotidianamente come tutti noi e come tutti i loro dipendenti accedendo alle proprie informazioni in ogni momento della giornata.

Sebbene oramai i cellulari vengano largamente utilizzati per l’accesso ad internet, tutt’ora, molte aziende non li calcolano all’interno dei propri programmi di sicurezza. Eppure, le stesse tendono ad adoperare gli smartphone quotidianamente come tutti noi e come tutti i loro dipendenti accedendo alle proprie informazioni in ogni momento della giornata.

Ma perché parlare di aziende? Semplice, perché se le stesse grosse compagnie non danno peso all’importanza che gli smartphone hanno nelle nostre vite ed all’aumento spropositato dei rischi nella sicurezza dei propri dati ed account come possiamo pensare che nel nostro piccolo ce ne preoccupiamo abbastanza? Il più grosso problema infatti quando ci approcciamo alla sicurezza di cellulari in special modo è che le persone non pensano questi abbiano un rischio equiparabile a quello, invece, presente nei computer portatili o fissi.

E così, tendenzialmente, nei nostri smartphone non installiamo antivirus, non li aggiorniamo regolarmente, scarichiamo continuamente musica, filmati ed applicazioni e ci salviamo, magari, alcuni documenti, piccoli databases et similia. Non solo, ma, molti di noi collegano anche il proprio smartphone al proprio computer fisso o laptop sincronizzandoli: questo specifico passaggio potrebbe, quindi, connettere il cellulare direttamente allo spazio aziendale soprattutto se lo sincronizziamo con il portatile che usiamo per lavoro.

Non solo, ma il momento in cui un cellulare deve effettuare una chiamata viene autenticato da una stazione radio base. A sua volta, però, la stazione radio base non deve richiedere nessuna autorizzazione per l’autenticazione allo smartphone. Questo crea un vuoto. Abbiamo infatti un cellulare che si connette alla stazione, viene riconosciuto, e gli viene permesso di portare a termine la propria azione di chiamata ma chi dice al nostro telefonino che la stazione radio base di cui si sta servendo è affidabile? Nessuno. Quindi, sarebbe possibile creare della stazioni corrotte su cui deviare le chiamate: in tal modo sarà semplice per chi ha il controllo dell’operazione autenticarsi ed avere un accesso al network dello smartphone. Per questo motivo è consigliabile, come vedremo tra poco, criptare i propri dati.

Inoltre, sono parecchi anni oramai che parliamo di clonazione dei cellulari. Questo può accadere, per esempio, se il nostro smartphone viene rubato. Sarà, infatti, possibile per il ladro riprogrammare le credenziali d’accesso per evitare nascondere le proprie informazioni. I telefonini GSM (Global System Mobile) utilizzano, come tutti sappiamo, le SIM chip (Subscriber Identity Module) che contengono i dati di autenticazione, la nostra rubrica, i messaggi salvati, etc. clonarle significa quindi poter effettuare chiamate utilizzando l’account di qualcun altro. Oggi come oggi, però, i vari sistemi di criptaggio presenti nella maggior parte di smartphone aiutano a limitare questo problema. Secondo una stima riportata in un articolo di marzo apparso su ArsTechnica di Andrew Cunnigham (qui), ad oggi, solamente il 10% di telefonini Android utilizzano il criptaggio dei dati al contrario degli iPhones che hanno un proprio sistema automatico; dobbiamo, infatti, calcolare che nel caso degli iPhones parliamo di una sola ditta, la Apple, che si ripropone di gestire tutti i dati criptati mentre nel caso di Android vi sono diverse compagnie coinvolte e non si rivelerebbe affatto semplice gestire la cosa nello stesso modo. Per esempio, riporta ancora l’articolo, i cellulari con Android 6.0 in alcuni casi criptano direttamente i dati ma, spesso e volentieri, è uno strumento opzionale.

Anche il Bluetooth non è il massimo delle tecnologie: comodissimo da utilizzare per connettere tra loro diversi cellulari oppure altri strumenti come gli auricolari, ma particolarmente rischioso nelle aree pubbliche. Per esempio, c’è un tipo di attacco (obbligatoriamente portato a termine da qualcuno che si trova fisicamente in un’area a noi vicina) chiamato Bluejacking che si basa sull’invio di un messaggio tipo “biglietto da visita” ai cellulari con Bluetooth attivo e pubblico.

ALCUNE PICCOLE ATTENZIONI PER PROTEGGERE I PROPRI DATI

- Uno degli accorgimenti da avere è quello di mettere un “lucchetto” virtuale al proprio schermo che si attivi automaticamente tutte le volte che il telefonino è in pausa. Questo può avvenire utilizzando un comune PIN di quattro cifre (oltre a quello della SIM) od una password, un pattern, la propria impronta digitale, etc.

Controlliamo, allora, se è possibile utilizzare uno di questi strumenti senza dover scaricare applicazioni: di norma, nei cellulari nuovi è possibile trovare questa opzione, chiamata screen lock, direttamente sulle proprie impostazioni nella sezione sicurezza.

- Criptare i nostri dati. Molti smartphone, oggi, ci permettono di proteggere così le nostre informazioni andando, anche in questo caso, sulle impostazioni e nella sezione sicurezza potremo, infatti, scegliere tale opzione. Quest’azione potrà prenderci da pochi minuti ad un’ora circa: dovremo inoltre assicurarci che la batteria del nostro cellulare sia ben carica o direttamente collegata al carica batterie per evitare riavii improvvisi. Se il criptaggio verrà interrotto potremmo perdere alcuni dati.

- Controllare il comportamento delle applicazioni sul proprio cellulare. Tenere sempre d’occhio i permessi di accesso e le richieste provenienti dalle applicazioni è particolarmente importante soprattutto per i detentori di Androids.

- Utilizzare un decente anti-virus, anti-malware sul proprio smartphone. Evitare di fare il rooting.

- Spegnere il proprio Bluetooth e Wi-Fi quando possibile. Questo non solo ci salverà la batteria ma renderà il nostro cellulare anche meno vulnerabile a dei possibili attacchi.

- Evitiamo di connetterci a Wi-Fi pubblici oppure di cui non conosciamo la provenienza.

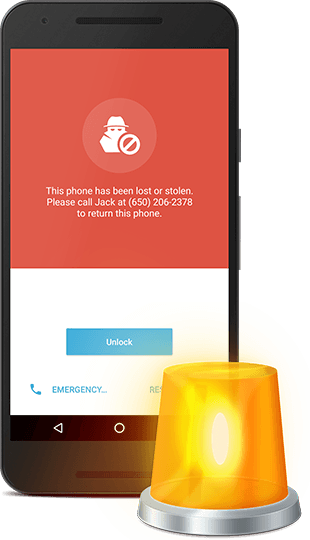

- Scegliamo uno smartphone con soluzioni anti-furto oppure scarichiamoci un’applicazione specifica che ci dia questa opzione. Per esempio, Avast Anti-Theft è una bella app per Android che ho provato tempo addietro dall’interfaccia semplice ed intuitiva. In questo modo potremo bloccare il nostro telefono a distanza, recuperarne i dati e persino localizzarlo se ancora acceso.

- Solo gli strumenti controllati centralmente dovrebbero avere accesso alle risorse aziendali.

- Sempre per quanto riguarda le aziende dovrebbe essere limitato l’accesso ai social network (come Facebook, Twitter, etc), la possibilità di downloads e streaming.

- La sicurezza endpoint delle aziende (ovvero firewalls, antiviruses, web security, etc) dovrebbe essere estesa anche agli strumenti mobili.

Nel caso delle aziende, ovviamente, l’ideale sarebbe creare una sorta di piano di sicurezza ibrido che venga personalizzato a seconda delle esigenze della compagnia. Per un privato, logicamente, il discorso è un tantino più difficile anche perché, sicuramente, non potrà permettersi di pagare degli esperti in grado di creare un vero e proprio programma di sicurezza da seguire ma con i piccoli accorgimenti qui riportati potrà stare un tantino più tranquillo.