Aggiornamento del 18.07.2016: da oggi potete finalmente scaricare anche per l’Italia la app ufficiale della Niantic di Pokémon GO... così, tanto per evitare DroidJack, scaricandola su questo link: https://play.google.com/store/apps/details?id=com.nianticlabs.pokemongo&hl=it

Era capitato di parlarne già più volte: al contrario di quello che molte persone pensano i loro smartphone non si possono considerare immuni da virus. Ovviamente, essendo Android il sistema più utilizzato, come già avviene nei computer per Windows, i proprietari di smartphone con questo sistema operativo sono quelli che più devono fare attenzione ai malware.

Era capitato di parlarne già più volte: al contrario di quello che molte persone pensano i loro smartphone non si possono considerare immuni da virus. Ovviamente, essendo Android il sistema più utilizzato, come già avviene nei computer per Windows, i proprietari di smartphone con questo sistema operativo sono quelli che più devono fare attenzione ai malware.

Per fare un paio d’esempi, avevamo già accennato qui ai Trojan Banker ed a come fosse facile aggirare il sistema d’invio codice SMS per poter aver accesso ai dati bancari dei malcapitati; oppure, avevamo parlato qui di Stagefight, un malware che veniva scaricato ricevendo un MMS contenente un video.

Ora, è la volta di altre due minacce, sempre ai danni di smartphone Android: la prima è un malware che installa auto-rooting apps (per chi non lo sapesse con rooting ci riferiamo alla possibilità dell’utente di andare alla radice, o se preferiamo nelle profondità, del sistema e, quindi, agire come super-user; ciò implica un alto livello di flessibilità e possibilità di modifica del codice del sistema operativo o, persino, l’installazione di programmi normalmente non supportati; per ulteriori info sul rooting leggete qui); la seconda minaccia e, qui, devo ammettere che, quando l’ho letta, ridevo riguarda la nuova app Pokémon GO.

Diamo allora un’occhiata ad entrambe queste minacce, a come funzionano e, soprattutto, a cosa fare per salvaguardarci.

AUTO-ROOTING APPS

La Check Point Software, azienda israeliana specializzata in prodotti di sicurezza, ha segnalato l’ingente presenza di applicazioni fraudolente che si installano attraverso un malware di tipo adware da loro denominato HummingBad e proveniente dalla Cina. “Per dare un po’ i numeri”, a quanto pare, ogni giorno si installano 50.000 app virulente, vengono mostrati 20 milioni di pubblicità fraudolente generando più di 300.000 dollari al mese d’entrate. In realtà, HummingBad altro non è che Shedun un’intera famiglia (gli altri sono Shuanet, ShiftyBug e Brain Test) di auto-rooting malware che, già, dal novembre 2015 si stava silenziosamente muovendo nei vari dispositivi. Non solo ma Shedun ha anche altri nomi, tanto per confondere un po’ le idee, designati dalle varie compagnie che nel tempo lo hanno notato ovvero Hummer, ANDROIDOS_LIBSKIN e right_core.

Come mai questo Shedun è stato, in qualche modo, riscoperto? Semplice, è altamente probabile che i suoi sviluppatori stiano implementando il virus aggiungendone nuove funzioni o distribuendolo in modo differente attraverso altre applicazioni.

Questo tipo di malwares tendono ad installarsi ed a prendere silenziosamente il controllo di dispositivi che utilizzano vecchie versioni di Android come, per esempio, Jelly Bean (il 40% delle vittime), KitKat (il 50 % delle vittime), Lollipop, Ice Cream Sandwich, Marshmallow (mi sta venendo voglia di andare a cercare del gelato nel congelatore).

Per sapere che versione di Android abbiamo basta andare sulle impostazioni (settings) del nostro cellulare e cercare Info sul telefono (about phone). Ogni versione ha il suo nome in codice, qui faccio una lista aggiornata al 2016:

- Android 7.0: Nougat

- Android 6.0: Marshmallow

- Android 5.0 – 5.1.1: Lollipop

- Android 4.4 – 4.4.4: Kit Kat

- Android 4.1 – 4.3.1: Jelly Bean

- Android 4.0 – 4.0.4: Ice Cream Sandwich

- Android 3.0 – 3.2.6: Honeycomb

- Android 2.3 – 2.3.7: Gingerbread

- Android 2.2 – 2.2.3: Froyo

- Android 2.0 – 2.1: Eclair

- Android 1.6: Donut

- Android 1.5: Cupcake

Questo virus è difficile da rilevare perché si nasconde in applicazioni che sembrano in tutto e per tutto legittime e permettono loro di installarsi con privilegi d’amministratore. Alcune delle applicazioni copiate dal malware in questione sono quelle più usate, ovvero, Facebook, Twitter, WhatsApp e Okta.

Purtroppo cancellarlo non è semplice: sfruttando, infatti, il rooting si radicano nel sistema talmente tanto dal rendere inutile persino un normale reset di fabbrica.

POKÉMON GO MALWARE: DROIDJACK

Quello che abbiamo visto a proposito delle auto-rooting apps vale anche per questo Pokémon GO malware che sta terrorizzando gli ansiosi malcapitati. Fortunatamente, non siamo di fronte ad un problema di app che utilizza i privilegi d’amministratore come quelle di cui abbiamo appena parlato: ciò significa che, come vedremo, liberarsene è molto più semplice.

Quello che abbiamo visto a proposito delle auto-rooting apps vale anche per questo Pokémon GO malware che sta terrorizzando gli ansiosi malcapitati. Fortunatamente, non siamo di fronte ad un problema di app che utilizza i privilegi d’amministratore come quelle di cui abbiamo appena parlato: ciò significa che, come vedremo, liberarsene è molto più semplice.

Molti in questi giorni hanno iniziato a scaricare l’applicazione Pokémon GO sebbene quella ufficiale non fosse disponibile nel proprio Paese. Ciò significa che queste persone hanno rischiato di prendere un virus nel proprio smartphone. Essendo, infatti, i Pokémon molto apprezzati da un largo pubblico (non ne ho mai capito il perché) c’era da aspettarselo che qualche furbone ne avrebbe approfittato cercando di infettare i telefonini attraverso un’applicazione non ufficiale andando, così, a colpire tutti quegli avidi giocatori che non hanno voluto aspettare l’arrivo della app ufficiale della Nintendo.

Questo malware è stato, per prima, notato dai ricercatori della Proofpoint ed è stato chiamato DroidJack o SandroRAT ed apparentemente proveniente dall’India. Il RAT, per chi non lo sapesse, è un remote access tool ovvero uno strumento per l’accesso remoto, presente in alcuni malware compreso il suddetto che permette agli hacker di acquisire il totale controllo del telefonino in cui è stato scaricato.

Vediamo ora come sapere se abbiamo scaricato assieme alla app dei Pokémon anche DroidJack anche perché, ricordiamoci, che la schermata iniziale dell’app infetta è esattamente identica a quella legittima:

- Andiamo sulle impostazioni (settings) del nostro smartphone.

- Qui, cerchiamo Apps e clicchiamoci sopra.

- Scrolliamo fino ad identificare l’applicazione incriminata di Pokémon Go e controlliamone i permessi.

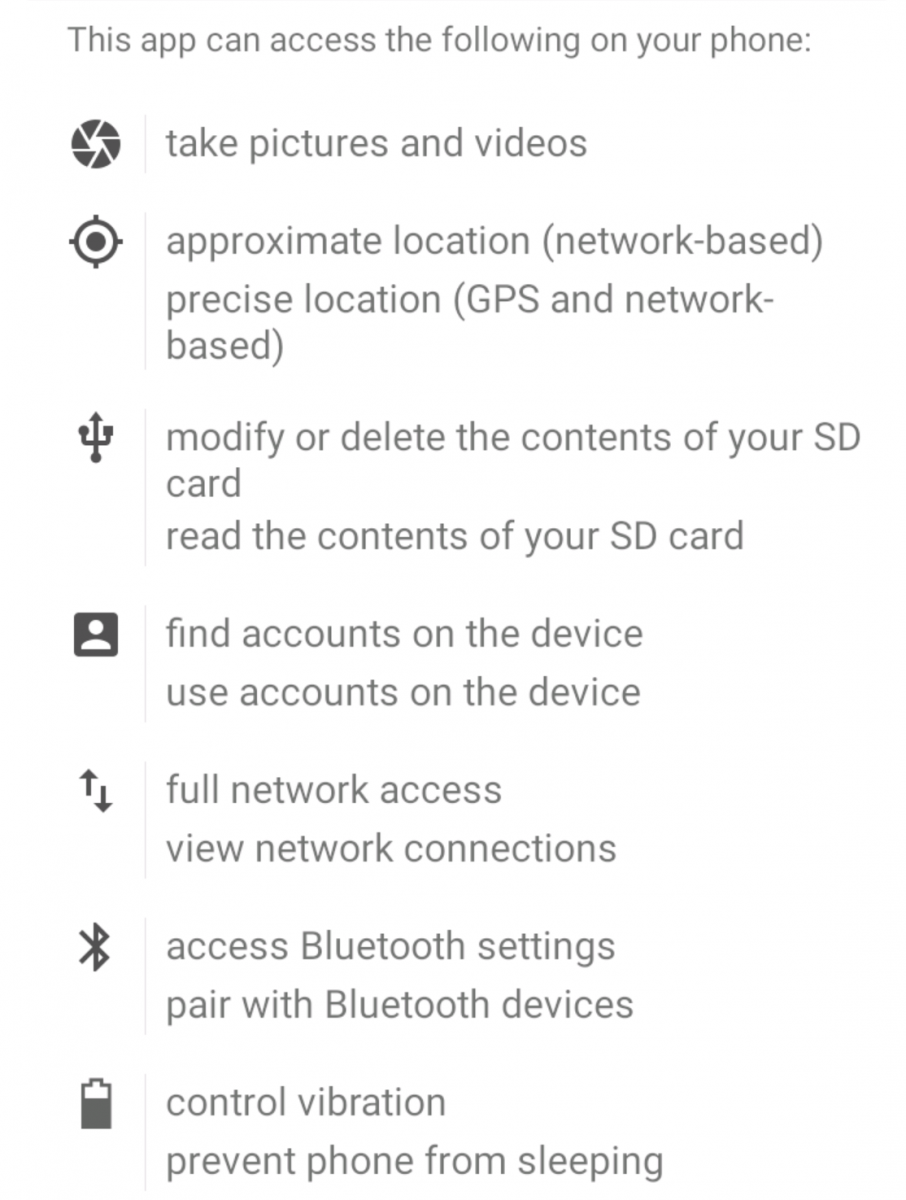

I permessi richiesti dalle applicazioni legittime, mostrate anche nell’immagine a destra, sono i seguenti:

I permessi richiesti dalle applicazioni legittime, mostrate anche nell’immagine a destra, sono i seguenti:

- Accesso a foto e video

- Accesso al GPS

- Modifica o cancellazione e possibilità di lettura di contenuti nella SD card

- Utilizzo degli accounts sul telefonino

- Completo accesso al network

- Accesso alle impostazioni Bluetooth

- Controllo della vibrazione: evita che lo smartphone entri in modalità sleeping

A cui sono da aggiungersi, a seconda dei dispositivi, anche:

- Il permesso per servizio di pagamento Google play (Google play bill service)

- Permesso per ricevere dati da internet (Receive data from internet)

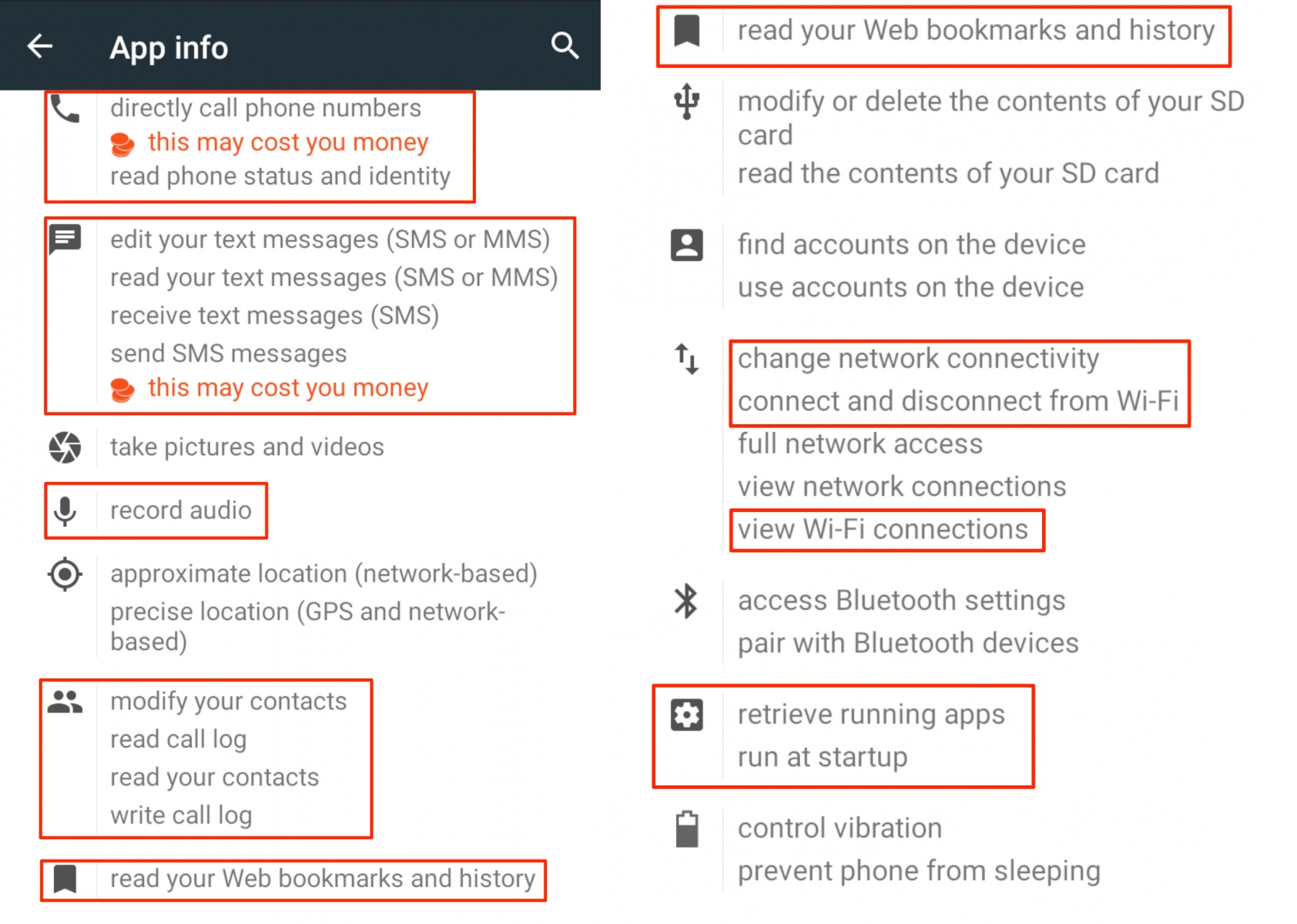

Qui sotto, invece, vengono mostrate due diverse schermate in cui vengono richiesti altri tipi di accesso al nostro smartphone in cui, quindi, l’applicazione è contamitata dal virus DroidJack:

Come vediamo dall’immagine tutte le segnalazioni all’interno dei box rossi sono permessi di accessi non legittimi, ovvero:

- Chiamare direttamente numeri di telefono e leggere stati ed identità (il che potrebbe costare dei soldi)

- Modificare, leggere, ricevere e spedire messaggi SMS o MMS (e che come sopra potrebbe costare)

- Registrare audio

- Modificare e leggere i tuoi contatti

- Leggere e scrivere i log delle chiamate

- Leggere i segnalibri e la cronologia del nostro browser

- Modificare la connessione network, connettersi e disconnettersi dal Wi-Fi

- Controllare le connessioni Wi-Fi

- Recuperare le app

- Avviarsi all’accensione

CONCLUSIONI: COME PROTEGGERSI

Non scarichiamo mai applicazioni non ufficiali o legittime e controlliamone sempre la fonte!

Se, purtroppo, però abbiamo scaricato uno dei tipi di virus accennati in questo articolo vediamo cosa possiamo fare:

- Nel caso di un app Pokémon GO infetta disinstalliamola immediatamente. Per scaricare una copia non ufficiale ma sicura se proprio non riuscite ad attendere l’arrivo di quella della Nintendo date un’occhiata qui: http://www.androidworld.it/2016/07/06/pokemon-go-download-apk-410449/.

- Nel caso di un auto-rooting app saremo costretti a fare un backup di tutti i file che ci interessano, salvandoli per esempio su chiavetta USB, e portare il nostro telefonino dal tecnico il quale farà un reset completo cancellando definitivamente tutti i contenuti del nostro smartphone.

RIFERIMENTI:

P. Coogan, in Symatec: http://www.symantec.com/connect/blogs/droidjack-rat-tale-how-budding-entrepreneurism-can-turn-cybercrime

K. Edwards, in Lookout Blog: https://blog.lookout.com/blog/2016/07/06/shedun-hummingbad-hummer/

S. Gibbs, in The Guardian: https://www.theguardian.com/technology/2016/jul/07/how-to-get-pokemon-go-uk

S. Gibbs, in The Guardian: https://www.theguardian.com/technology/2016/jul/06/hummingbad-malware-infects-10m-android-devices-information-apps-ads

D. Goodin, in ArsTechnica: http://arstechnica.com/security/2016/07/virulent-auto-rooting-malware-takes-control-of-10-million-android-devices/

D. Goodin, in ArsTechnica: http://arstechnica.com/security/2015/11/new-type-of-auto-rooting-android-adware-is-nearly-impossible-to-remove/

Proofpoint stuff: https://www.proofpoint.com/us/threat-insight/post/droidjack-uses-side-load-backdoored-pokemon-go-android-app

J. Temperton, in Wired: http://www.wired.co.uk/article/pokemon-go-out-now-download-ios-android

M. Walton, in ArsTechnica: http://arstechnica.com/gaming/2016/07/pokemon-go-ios-android-download/

R. Whitwam, in AndroidPolice: http://www.androidpolice.com/2016/07/07/pokemon-go-now-live-several-countries-including-australia-new-zealand-possibly/

Documento PDF “From HummingBad to Worse“: https://blog.checkpoint.com/wp-content/uploads/2016/07/HummingBad-Research-report_FINAL-62916.pdf

Ciao. Anche questo sito ha pubblicato sull’app dei pockemon, dopo di te!!!!!!!!!!!!!!! GizChina Italia & GizBlog Official Group .

Grazie della segnalazione! 🙂