APT è l’acronimo per Advanced Persistent Threat (minaccia persistente avanzata). Questo tipo di attacco informatico silenziosamente si sviluppa in un periodo di tempo particolarmente lungo in cui un gruppo di hacker, armati di sofisticati malware, superano le difese informatiche dei malcapitati (tendenzialmente specifiche organizzazioni, gruppi o aziende) ed attraverso l’uso di un Command & Control server (C&C) estraggono i dati sensibili a cui mirano mappando anche la rete su cui si sono inseriti.

Lo scorso febbraio avevamo parlato dell’APT Boutique di Poseidon (qui l’articolo di Kurt Baumgartner) che puntava verso i dati di diverse multinazionali che però, al contrario di StrongPity, non erano italiane o belghe.

Il gruppo StrongPity APT sta operando ormai da anni e negli ultimi tempi, in particolare durante il periodo estivo, si sta focalizzando su alcuni strumenti per il criptaggio ai danni, per lo più, di utenti italiani e belgi. In particolare questi hacker utilizzano attacchi APT di tipo watering hole (in italiano si tradurrebbe abbeveratoio) ovvero creano dei siti internet curati nei minimi dettagli per assomigliare a quelli ufficiali ed indurre così gli utenti a scaricare software, come per esempio WinRAR, nei quali però si nasconde un trojan: in altre parole danno da bere agli animali assetati i quali corrono all’abbeveratoio avvelenandosi. Quest’ultimo ovviamente si installerà nel computer assieme al software strisciando nell’ombra e rubando a poco a poco diversi dati.

Ma vediamo proprio l’esempio di WinRAR. Se cerchiamo questo programma (utilizzato per il criptaggio AES-256 in cui AES è l’acronimo utilizzato per Advanced Encryption Standard mentre 256 è il numero di bit massimo che questo tipo di sistema di criptaggio può raggiungere ciò significa che il programma lavora al livello più alto possibile di criptaggio) su qualsiasi motore di ricerca la prima scelta su cui cliccare, logicamente essendo noi connessi dall’Italia, sarà il sito www.winrar.it. Questo sito distribuisce WinRAR ma non è controllato direttamente dalla compagnia che ha creato il programma RARLAB, che ha un altro sito. Secondo quanto riportato dal team di Kaspersky, relativamente a questo argomento su cui mi sto basando e che trovate qui, il suddetto sito (a cui non ho attivato volutamente il collegamento come ho fatto anche su link specifici più avanti) serviva, a maggio 2016, direttamente i file di installazione di StrongPity APT con tanto di trojan nel pacchetto ovvero:

- hxxps://www.winrar.it/prelievo/WinRAR-x64-531it.exe

- hxxps://www.winrar.it/prelievo/WRar531it.exe

Così, i poveri malcapitati che volevano scaricare WinRAR e hanno cliccato sui link qui sopra riportati hanno aperto le porte del loro amato computer al gruppo StrongPity APT. Notiamo qualcosa di strano nei link? Magari, un hxxps anziché https? Questo dovrebbe essere già un campanello d’allarme per un utente attento che, a questo punto, non cliccherebbe sul link ma, lo sappiamo, a volte nella foga del momento chiunque ci può cascare.

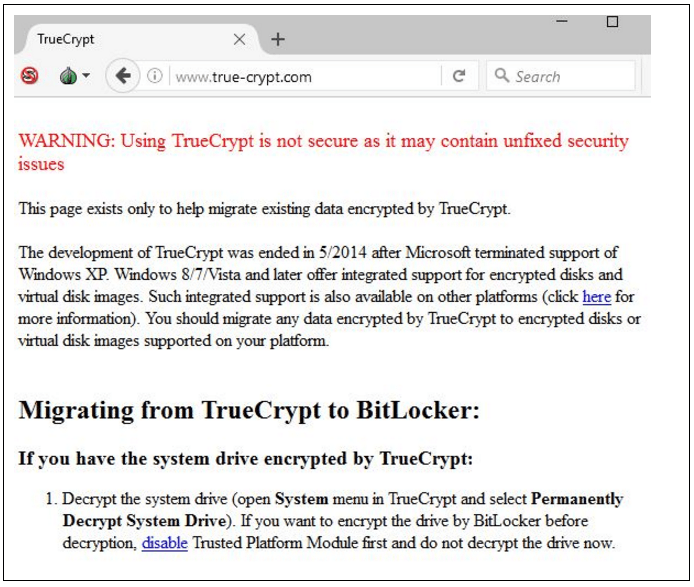

Un altro esempio è il caso di TrueCrypt. Infatti, il gruppo StrongPity APT non si è limitato a WinRAR ma ha creato un sito per far abbeverare gli assetati mostrato nell’immagine sottostante. Ricordiamoci anche che, come avevamo detto tempo fa, TrueCrypt (non più sottoposto ad aggiornamenti) è stato oramai soppiantato da VeraCrypt.

Alla fine della pagina, anche qui, troviamo dei link molto simili a quelli proposti per WinRAR:

- hxxp://www.true-crypt.com/download/TrueCrypt-Setup-7.1a.exe

- hxxp://true-crypt.com/files/TrueCrypt-7.2.exe

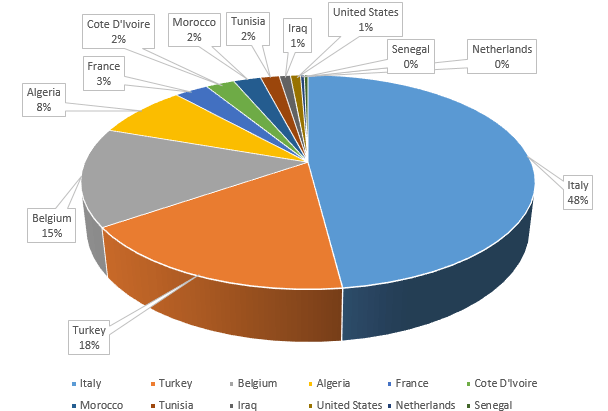

Le zone più colpite da questo tipo di attacco, come mostra il grafico sottostante, sono state proprio l’Italia, la Turchia ed il Belgio.

COME PROTEGGERSI DAGLI ATTACCHI APT

Vediamo quali sono, attualmente i metodi più effettivi con cui proteggerci da questo tipo di attacchi:

- Usare applicazioni di whitelisting per evitare che i programmi con virus oppure non riconosciuti come ufficiali si aprano e si insinuino nel nostro pc. Il whitelisting (lista bianca) ed il blacklisting (lista nera), che conosciamo un po’ meglio, sono le due faccie della stessa medaglia. Basilarmente, quindi, la whitelisting blocca a priori tutte le applicazioni e software finché l’utente non gli dà manualmente l’ok per installarle mentre la blacklisting viene creata in un secondo momento. Ci sono vari programmi e anti-virus che ci propongono questo tipo di soluzione.

- Controllare bene che il sito da cui scarichiamo sia ufficiale ed affidabile.

- Aggiornare puntualmente le varie applicazioni che abbiamo sul pc come, per esempio, Java, PDF viewers, Flash, il browser (Chrome, Safari, Opera, Firefox, etc.) ed il pacchetto Microsoft office.

- Scaricare puntualmente i vari aggiornamenti e le patch per il nostro sistema operativo.

- Utilizzare privilegi amministrativi limitati al sistema operativo ed alle applicazioni.

In altre parole teniamo sempre le antennine alzate ogni qualvolta decidiamo di scaricare qualcosa da internet: persino se sono programmi per il criptaggio e la sicurezza del nostro computer!