Tra le giornate di venerdì e sabato abbiamo un po’ tutti sentito nominare l’avvenimento di un attacco hacker su scala internazionale: ospedali, banche, scuole ed altre grosse organizzazioni ed enti, come per esempio, Telefonica in Spagna, l’NHS (cioè il servizio sanitario nazionale) in UK e FedEx negli US, ne sono state vittima.

Tra le giornate di venerdì e sabato abbiamo un po’ tutti sentito nominare l’avvenimento di un attacco hacker su scala internazionale: ospedali, banche, scuole ed altre grosse organizzazioni ed enti, come per esempio, Telefonica in Spagna, l’NHS (cioè il servizio sanitario nazionale) in UK e FedEx negli US, ne sono state vittima.

Il ransomware è stato rinominato WannaCry (uno dei suoi primi nomi era Wanna Decryptor). Per chi ancora non lo sapesse, i ransomware sono un tipo di malware, o virus, il cui nome deriva dall’inglese ed è composto da ramson, sequestro, e ware, prodotto. Esso, infatti, una volta entrato nel nostro congegno lo blocca chiedendone un riscatto in BitCoin (un tipo di moneta virtuale) o in altre valute al proprietario: pena la perdita e distruzione totale di tutti i file entro massimo 72 ore. Come avevamo già notato in passato parlando proprio di questo tipo di malware (qui) per sapere come proteggersi bisogna conoscerne le “abitudini”: per contrarlo, infatti, è necessario aprire sbadatamente l’allegato di un’e-mail, oppure cliccare su un link sospetto da cui si scaricheranno degli script in automatico inserendosi nel nostro computer.

Qui, riporto la lista delle estensioni segnalata da SecureList, possibilmente infettate da WannaCry, ed utilizzate negli allegati delle e-mail per il suddetto attacco:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

Come possiamo notare anche file che normalmente si possono credere innocui come, per esempio, .doc (tipico di Word), .xls (di Excel), .odt (di LibreOffice), .pdf… e che, in teoria, sono i più utilizzati nello scambio documenti, si trovano in questa lista. Quindi, teoricamente, l’unico modo per notare o meno un’anomalia del genere sarebbe fare attenzione all’indirizzo e-mail che ci ha inviato il file cercando di capire se possa essere attendibile o meno. Ma, ricordiamoci che essendo questo virus un warm, esso è in grado di riprodursi e passare da un computer all’altro indisturbato se trova le condizioni ideali per farlo.

Ora, come mai i ransomware sono scattati tutti tra ieri ed oggi è semplice da comprendere: questo tipo di malware infatti una volta entrato indisturbato nei computer rimane assopito, si prepara la strada per completare il blocco del sistema, chiudendone i processi e eliminando i punti di ripristino. Il malware, infatti, era stato tradotto in ventotto diverse lingue e creato per attaccare varie parti del mondo (lo stato maggiormente colpito al momento risulta la Russia) ed il codice-campione dello stesso non suggerisce alcuna appartenenza ad una specifica cultura riportando l’uso di un inglese standard.

Ogni file infetto viene criptato dal malware e rinominato con l’estensione “.WCRY”. Il momento in cui, ieri, i sistemi delle varie organizzazioni colpite si sono bloccati la seguente schermata è comparsa:

Inoltre, WannaCry, tramite l’uso di TOR ha nascosto le comunicazioni C&C, ovvero tra il sistema in cui si sono infiltrati e gli hacker stessi i quali probabilmente hanno deciso di far “esplodere” l’attacco nello stesso giorno in tutti i terminali infetti.

L’attacco, secondo l’analisi riportata sul blog SecureList di Kaspersky, è stato inizializzato attraverso un codice remoto dei protocolli server SMBv1 e SMBv2 (dove SMB sta per Server Message Block) di Microsoft Windows. Questo exploit, o codice, denominato EternalBlue era stato sviluppato ed usato per anni dalla NSA (National Security Agency) e sottratto dal gruppo hacker Shadow Brokers solamente lo scorso 14 aprile.

Allo stesso tempo ed in anticipo rispetto alla fuga di notizie effettuata dagli Shadow Brokers, Microsoft esattamente un mese prima, ovvero il 14 marzo 2017, aveva già reso disponibile una patch (MS17-010), ovvero un aggiornamento, per correggere la debolezza del proprio sistema.

CONSIGLIO PER TUTTI: controlliamo di aver scaricato ed installato la patch MS17-010 e disabilitato l’SMBv1 abituiamoci a fare continui backup dei nostri dati via HD esterno scollegabile (quindi, lasciandolo sempre disconnesso dal computer tranne nei momenti, ovviamente, in cui stiamo salvando i nostri dati).

Molti allora si chiederanno perché organizzazioni come banche, ospedali, scuole, compagnie telefoniche, etc. non abbiamo prevenuto la cosa installando l’aggiornamento richiesto e già disponibile. Proverò ad ipotizzare una spiegazione derivante dalla mia personale esperienza. Spesso, infatti, per vari motivi i computer di alcune compagnie non vengono aggiornati; qui provo a fare una piccola lista:

- Mancanza di fondi.

- Uso di programmi obsoleti (magari nemmeno aggiornati per Windows 10) per abitudine e mancanza di elasticità mentale (molti si rifiutano categoricamente di imparare ad utilizzare nuovi software sebbene, spesso, più semplici), per mancanza di fondi, oppure perché certi macchinari funzionano solamente con quei dati software.

Ho visto cose che voi umani non potete neppure immaginare. Programmi sviluppati per MS-DOS continuare a correre e singhiozzare fino a Windows XP, tutt’ora utilizzati sul vecchio sistema operativo; e ho visto sistemi di registrazione supportati da vecchi driver che si rifiutano di correre su Windows 10; compagnie che hanno sviluppato i suddetti programmi e che non hanno alcuna intenzione di aggiornarli. E tutti quei sistemi andranno perduti come lacrime nella pioggia. È tempo di morire.

- Disattenzione.

- Paura di installare qualcosa di sbagliato (e, poi, magari cliccano su qualsiasi link che compare nella propria e-mail).

- Timore che gli aggiornamenti creino problemi di incompatibilità con altri software e/o criticità relative ai computer in rete.

- Sfiga (perché, ammettiamolo, a volte c’è pure quella)!

Per, esempio, il “The Guardian” ha riportato che, secondo i dati acquisiti da Citrix, a dicembre 2016 tutti gli NHS Trust in UK utilizzavano vecchie versioni di Microsoft come, per esempio, Windows XP: è difficile pensare che in cinque mesi la situazione sia cambiata sebbene gli avvertimenti ed i suggerimenti di vari enti. In altre parole è stata La cronaca di una morte annunciata.

AGGIORNAMENTO DEL 13.05.2017

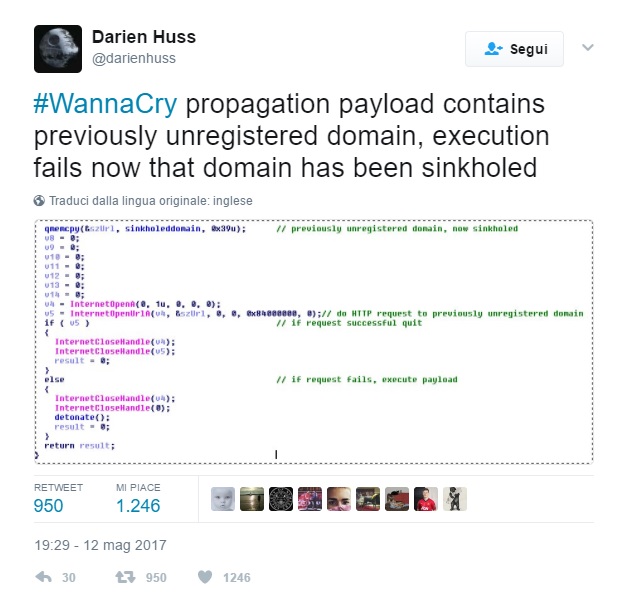

Questo pomeriggio @malwaretechblog, con l’aiuto di Darien Huss ha per il momento bloccato WannaCry. Nascosto dietro al codice del virus, infatti, c’era nascosto un “kill switch”; un modo per poter fermare il dilagare del virus mantenendolo sotto controllo, oppure ancora un intelligente tentativo di rallentare l’analisi? Sinceramente, opterei per quest’ultima opzione come lo stesso Malware Tech chiosa.

Questi ha ottenuto un campione del ransomware analizzandolo e notando che questi inviava richieste ad un dominio che non risultava registrato. Così ha deciso di registrarlo lui e facendolo ha fermato il diffondersi del malware.

La diffusione del virus, quindi, si appoggiava al tentativo di connessione ad un sito: se questa falliva allora l’attacco continuava a “riprodursi” come un verme (worm virus) in altri computer mentre andando a buon fine si chiudeva. Registrando, quindi, il dominio la duplicazione del virus si è momentaneamente fermata.

Spiegato così sembra abbastanza semplice ma dietro a questa scoperta c’è stato un vero e proprio lavoro d’analisi ben descritto qui dal suo autore.

Ricordiamoci, però, che chiunque può modificare l’URL del sito oppure cancellarlo completamente (poiché questo tipo di azione può essere considerata superflua) il che significa che WannaCry è stato bloccato solo per il momento e non in via del tutto definitiva!

AGGIORNAMENTO DEL 15.05.2017

Ci sono alcune red flags che ci suggeriscono se il nostro sistema è stato infettato:

- La presenza nel nostro traffico network di questi due hosts:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com - La presenza nel nostro disco dei seguenti file:

mssecsvc.exe

taskdl.exe

taskse.exe

wannacry.exe

tasksche.exe

AGGIORNAMENTO 16.05.2017

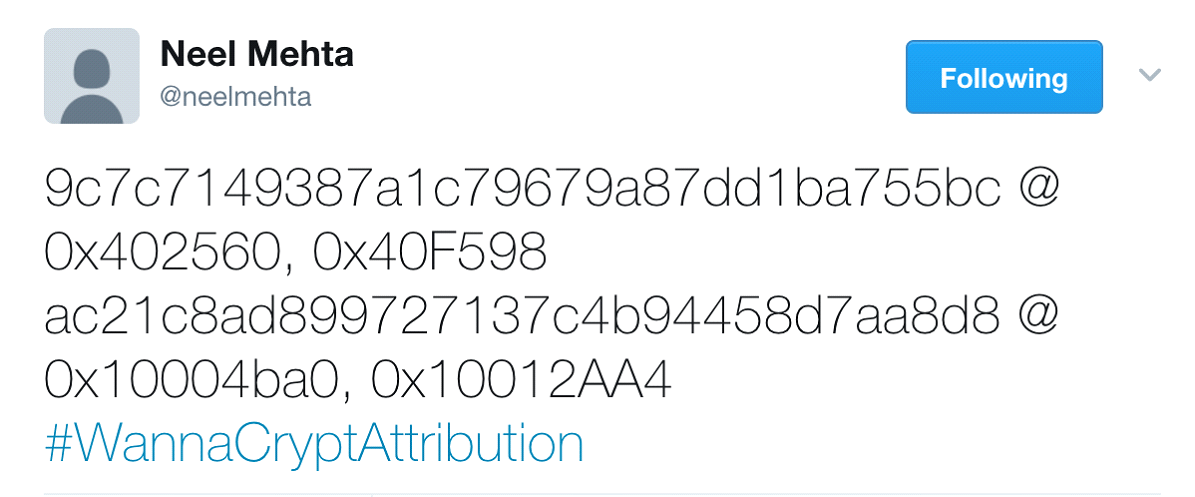

Neel Metha, ricercatore di Google, nel pomeriggio di ieri ha twittato un codice riportante l’hashtag #WannaCryptAttribution.

Neel Metha, ricercatore di Google, nel pomeriggio di ieri ha twittato un codice riportante l’hashtag #WannaCryptAttribution.

Il primo codice si riferisce ad un campione di una delle prime varianti WannaCry cryptor risalente a febbraio 2017; mentre il secondo codice è di febbraio 2015 ed appartiene al gruppo nordcoreano Lazarus APT.

Il blog di SecureList riporta anche gli screenshots dei due campioni messi l’uno accanto all’altro per mostrarne la similitudine:

Il gruppo Lazarus, come già evidente da quanto detto, non è un nuovo giocatore nel campo dell’hacking ma si è già fatto conoscere in passato con il distruttivo attacco via Wiper malware a Sony, la rapina alla banca di Bangladesh e l’operazione DarkSeoul. Questo gruppo risulta essere particolarmente attivo dal 2011. Non è ancora certo se tali codici siano stati scritti con l’intenzione di “puntare il dito” sul gruppo nordcoreano oppure siano, in effetti, stati proprio loro a lanciare WannaCry.

AGGIORNAMENTO DEL 19.05.2017

Già da ieri si parlava di un software messo a disposizione da Adrien Guinet, un ricercatore francese, e chiamato WannaKey per decriptare i dati bloccati da WannaCry su Windows XP ma, a quanto pare, oggi è stato confermato da M. Suiche che WanaKiwi ha questa funzione sia per Windows XP che per Windows 7.

Per far funzionare questa soluzione il computer però non deve essere stato riavviato. Inoltre, bisogna sbrigarsi ad usare WanaKiwi oppure i numeri primi su cui si basa il software per trovare la chiave per decriptare il tutto potrebbero venire sovrascritti (ecco spiegato anche perché il pc non deve essere stato riavviato).

Cosa fare esattamente:

- Scaricare WanaKiwi qui.

- Quando avremo scaricato il formato che preferiamo ed eseguito wanawiki.exe questi cercherà automaticamente il file denominato 00000000.pky.

- Aspettiamo sperando che i numeri primi non siano stati sovrascritti.

FONTI:

GReAT, Securelist, WannaCry ransomware used in widespread attacks all over the world, https://securelist.com/blog/incidents/78351/wannacry-ransomware-used-in-widespread-attacks-all-over-the-world/, 12.05.2017

GReAT, Wannacry FAQ: what do you need to know today, https://securelist.com/blog/research/78411/wannacry-faq-what-you-need-to-know-today/, 15.05.2017

GReAT, Wannacry and Lazarus group missing link, https://securelist.com/blog/research/78431/wannacry-and-lazarus-group-the-missing-link/, 15.05.2017

D. Gayle, A. Topping, I. Sample, S. Marsh and V. Dodd, The Guardian, NHS seeks to recover from global cyber-attack as security concerns resurface, 13.05.2017

D. Goodin, Ars Technica, https://arstechnica.com/security/2017/05/an-nsa-derived-ransomware-worm-is-shutting-down-computers-worldwide/, An NSA-derived ransomware worm is shutting down computers worldwide, 12.05.2017

D. Goodin, Ars Technica, https://arstechnica.com/security/2017/04/nsa-leaking-shadow-brokers-just-dumped-its-most-damaging-release-yet/,NSA-leaking Shadow Brokers just dumped its most damaging release yet, 14.04.2017

M. Hachman, PCworld, Wanawiki is the WannaCry fix that might save affected PCs—if you work fast, 19.05.2017

Holger, EMSISOFT blog, Global WannaCry ransomware outbreak uses known NSA exploits, http://blog.emsisoft.com/2017/05/12/wcry-ransomware-outbreak/, 12.05.2017

N. Khomami and O. Solon, The Guardian, ‘Accidental hero’ halts ransomware attack and warns: this is not over, https://www.theguardian.com/technology/2017/may/13/accidental-hero-finds-kill-switch-to-stop-spread-of-ransomware-cyber-attack, 13.05.2017

M. Lee, W. Mercer, P. Rascagneres, and C. Williams, Talos, Player 3 Has Entered the Game: Say Hello to ‘WannaCry’ http://blog.talosintelligence.com/2017/05/wannacry.html, 12.05.2017

Malware Tech, National Cyber Security Center, Finding the kill switch to stop the spread of ransomware, 13.05.2017

Malware Tech, How to accidentally stop a global cyber attack, https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html, 13.05.2017

R. Munoz, El Pais, Spain’s biggest telecoms operator suffers internal malware attack, 12.05.2017

B. Popa, Softpedia, Windows 10 Users Protected Against WannaCry Ransomware Attacks, http://news.softpedia.com/news/windows-10-users-protected-against-wannacry-ransomware-attacks-515679.shtml, 12.05.2017

S. Smith, NBC News, Huge Cyberattack Hits Nearly 100 Countries With ‘Wanna Decryptor’ Malware, 13.05.2017

M. Suiche, Comae Technologies, WannaCry — Decrypting files with WanaKiwi + Demos, 18.05.2017