In questi anni abbiamo parlato più volte delle minacce a cui i nostri computer vengono sottoposti, accennando spesso a cos’erano ed a come proteggersi, ma non abbiamo mai dato un’occhiata alle loro varie tipologie. Così ho pensato di scrivere, qui, un piccolo dizionario degli attacchi informatici normalmente più utilizzati con relative definizioni ed esempi.

Brute Force e attacchi a dizionario, in questo caso vengono utilizzati dei programmi che tentano ogni possibile combinazione di caratteri, numeri e simboli oppure delle liste di possibili chiavi d’accesso per trovare una password. In questo caso si utilizzano programmi come, per esempio, John The Ripper specializzato in password deboli, Cain and Abel che utilizza lo sniffing per risalire alle password (ovvero analizza i dati della rete per ripescarle), mi limito a nominare Brutus perché, sebbene sia il bruteforce più conosciuto, risulta essere vecchiotto, OphCrack e RainbowCrack entrambi utilizzano la rainbow table (tabella arcobaleno: è una tabella associativa utilizzata per scopi crittografici) per risalire alle password, etc. Avevamo comunque accennato anche qui di Brute Force e metodi di estersione password.

DDoS (Distributed Denial of Service) blocca completamente un sito internet o rende un server incapace di rispondere. Il suo principio di funzionamento è abbastanza semplice: è un tipo di attacco che letteralmente bombarda (o attacca a valanga) il sito, la casella e-mail, o il server di talmente tante richieste che questi va in panne bloccandosi. Per un attacco di tale portata, però, c’è bisogno di un grosso numero di computer pronti per portarlo a termine nello stesso lasso di tempo: questo è possibile attraverso l’uso di botnet, ovvero pc infettati da un virus o warm ed appartenenti ad utenti completamente ignari di ciò.

Doxing, è una pratica abbastanza preoccupante e che molti mettono in pratica oggigiorno di online shaming, ovvero vengono pubblicate su internet informazioni personali e private delle vittime che sono state compromesse. Il termine deriva dall’inglese dox che significa, basilarmente, la stessa cosa ovvero una diffusione on-line di info private che spesso va fuori controllo. Per esempio WoodysGamertag, uno youtuber che gioca on-line a sparatutto tipo Call of Duty, ha subito una visita da parte della squadra SWAT la quale aveva ricevuto una chiamata anonima avvertendo che il malcapitato stava minacciando la propria famiglia con delle armi (ve lo immaginate cosa significa ritrovarsi nel bel mezzo di una retata senza avere la più pallida idea di che cosa stia succedendo?). Oppure, possiamo ricordare quando #GamerGate, nell’agosto 2014, ha preso di mira donne nell’industria del gaming tra cui le sviluppatrici Zoë Quinn: quando il suo ex ha scritto un lungo blog post su di lei molti, attraverso twitter, hanno iniziato a minacciarla di morte e stupro.

Drive by download, entrando in un sito (spesso siti vietati ai minori di 18 anni o siti di condivisione file), o aprendo un’e-mail o un messaggio come un sms, si scarica automaticamente e si installa un malware sul nostro computer, o smartphone, o tablet, e senza alcun input o scelta da parte dell’utente di portare a termine un’azione. Di norma le tipologie di malware utilizzate in questi tipi di attacchi utilizzano delle vulnerabilità di sistema non ancora riconosciute o presenti in strumenti non aggiornati.

Malware, lo conosciamo ormai abbastanza bene perché ne abbiamo parlato spesso, è l’abbreviazione per indicare un malicious software (software dannoso) ed è specificamente creato per l’exploit delle backdoors, ovvero per sfruttare “la porta sul retro” del nostro computer. La parola malware quindi può essere utilizzata in modo abbastanza generico per indicare un codice maligno all’interno di un software qualsiasi. Inoltre, questo tipo di programma è molto subdolo: è, infatti, molto facile scaricarlo senza rendersene conto assieme ad un altro software che, invece, pensiamo sia sicuro. Questo spiega anche la motivazione per cui molte compagnie vietino ai propri operatori di scaricare o installare programmi.

Phishing, funziona un po’ come l’andare a pesca: si utilizza un’esca, come un falso login o sito internet, e si aspetta che il pesciolone di turno abbocchi. Questo tipo di attacco si ritrova spesso all’interno di e-mail, come abbiamo già accennato in passato, dove per esempio vengono inseriti dei link a dei siti internet che si pensano essere siti ufficiali ed, in realtà, poi si rivelano connessioni a tutt’altro sito internet.

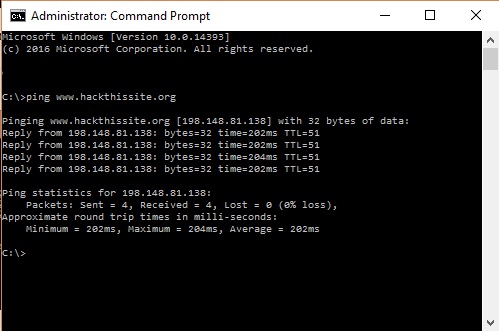

Port scanning, chi ha giocato ad Hacknet (videogioco del 1015 della Team Fractal Alligator) lo conosce bene perché è una delle prime cose che vengono richieste al videogiocatore di portare a termine. Il port scanning serve per determinare quali porte di un sistema sono vulnerabili, e quindi aperte e che tipo di servizio emettono. Per mettere in pratica il port scanning basta ottenere l’indirizzo IP di X attraverso l’utilizzo del nostro Command Prompt, aspettare finché X è attivo, scannerizzare le porte aperte del suo strumento di connessione, accedere al sistema attraverso tali vulnerabilità e recuperare username e password. Per esempio, aprendo il nostro Command Promt inseriamo l’ordine ping www.hackthissite.com ottenendo, così, l’indirizzo IP del sito che risulta essere 198.48.81.139 e la sicurezza che questi sia attivo ed online.

A questo punto potremo fare lo scan delle porte: se stiamo lavorando sul sistema operativo Unix basterà scrivere uno script direttamente mentre se siamo su Windows potremo utilizzare un online port scanner come per esempio: http://mxtoolbox.com/PortScan.aspx. Una volta trovate le porte aperte, e qui mi fermo con i dettagli. Poco tempo fa ho comunque spiegato qui di alcuni metodi sul come nascondere il proprio indirizzo IP.

Spam, forse questa è la pratica più conosciuta di tutte. Il termine deriva dall’inglese Spiced Ham ed è inspirato ad uno scatch dei Monty Python in cui la cameriera serviva solamente pietanze che contenevano questo tipo di cibo. Lo spam è una pratica noiosa che “getta” sull’utente continui messaggi o richieste che questi non vuole ricevere. Per esempio, su World of Warcraft vengono inviati parecchi messaggi privati che tentano di vendere monete virtuali agli utenti i quali, per evitare questo tipo di fastidio, utilizzano programmi addon come BadBoy. Tutti noi, anche, abbiamo nella nostra casella e-mail un filtro per la posta spam (in alcuni account questo filtro funziona meglio che in altri) dove vengono automaticamente inviati questi tipi di messaggi.

Spoofing, spesso va a braccetto con il pishing, già definito poc’anzi. Basilarmente qualcuno pretende di essere qualcun altro tentando di ottenere informazioni personali dal malcapitato utente. Qui avevamo parlato sul come individuare per esempio delle e-mail false analizzando, in particolare, un messaggio inviato da un falso account I-Tunes e qui avevamo fatto una cosa simile osservando u’e-mail proveniente da un finto Amazon. Spesso infatti queste e-mail spingono l’utente ad inviare i propri dati personali come anche il proprio numero di carta di credito o l’accesso al proprio personale account.

Spyware, sono software che possono trovarsi sia sui computer, che sugli smartphone, che sui tablet ed il loro compito è inviare silenziosamente tutte le informazioni che riescono a recuperare da questi strumenti a qualcun altro. In altre parole il nostro pc, o telefonino o tablet vengono spiati in ogni loro movimento da questo programma che colleziona dati. Alcuni Adware, ovvero software che si limitano normalmente a riprodurre pubblicità, possono nascondere degli Spyware al loro interno.

Trojan, è il tipico cavallo di Troia in versione digitale, ovvero è un codice aggiunto all’interno del linguaggio di programmazione di un software. Si installa assieme al suddetto programma rimanendo nascosto il che significa che, spesso e volentieri, non abbiamo la più pallida idea di averne scaricato uno: si trova, lì, nel nostro computer ma non abbiamo nessun segnale o sintomo della sua presenza. Inoltre, esso non crea repliche di se stesso (altri tipi di virus come i worm, invece, sono in grado di riprodursi). Qui trovate un articolo sui trojan banker e su come funzionano: attenzione anche gli smartphone non sono al sicuro!

Virus o Worm, ne sentiamo parlare da sempre, anch’esso ricade sotto la definizione di malware e funziona un po’ come il virus influenzale o i vermi: si moltiplica e cerca di infettare tutto quello che trova sulla sua strada, utilizzando persino la “via aerea” ed auto-spedendosi via e-mail ad altri utenti. Spesso, attraverso la propria trasmissione possono causare il DDoS (Distributed Denial of Service) di cui abbiamo parlato sopra.